Antivirus : pourquoi les protections basiques ne suffisent plus

Virus, ransomwares, vols de comptes et espionnage discret n’ont pas disparu en 2025. Bien au contraire.

Portées par l’essor de l’intelligence artificielle, les cyberattaques gagnent en vitesse, crédibilité et automatisation. Les campagnes sont mieux ciblées, plus difficiles à détecter et capables de contourner des défenses pourtant considérées comme « standards ».

Selon l’institut indépendant AV-TEST, plus de 450 000 nouveaux programmes malveillants et applications potentiellement indésirables sont découverts chaque jour. Autrement dit, les solutions de sécurité qui ne se mettent pas à jour en continu laissent très peu de marge d’erreur.

Dans ce contexte, il faut être clair :

👉 Un antivirus gratuit ou les protections intégrées à Windows, macOS ou Android restent utiles, mais montrent rapidement leurs limites face à des menaces modernes capables de passer sous les radars.

Antivirus gratuit vs suite de sécurité complète : la vraie différence

Les protections natives assurent une première ligne de défense. Elles bloquent les menaces connues, mais peinent face à :

-

des attaques ciblées,

-

des ransomwares évolutifs,

-

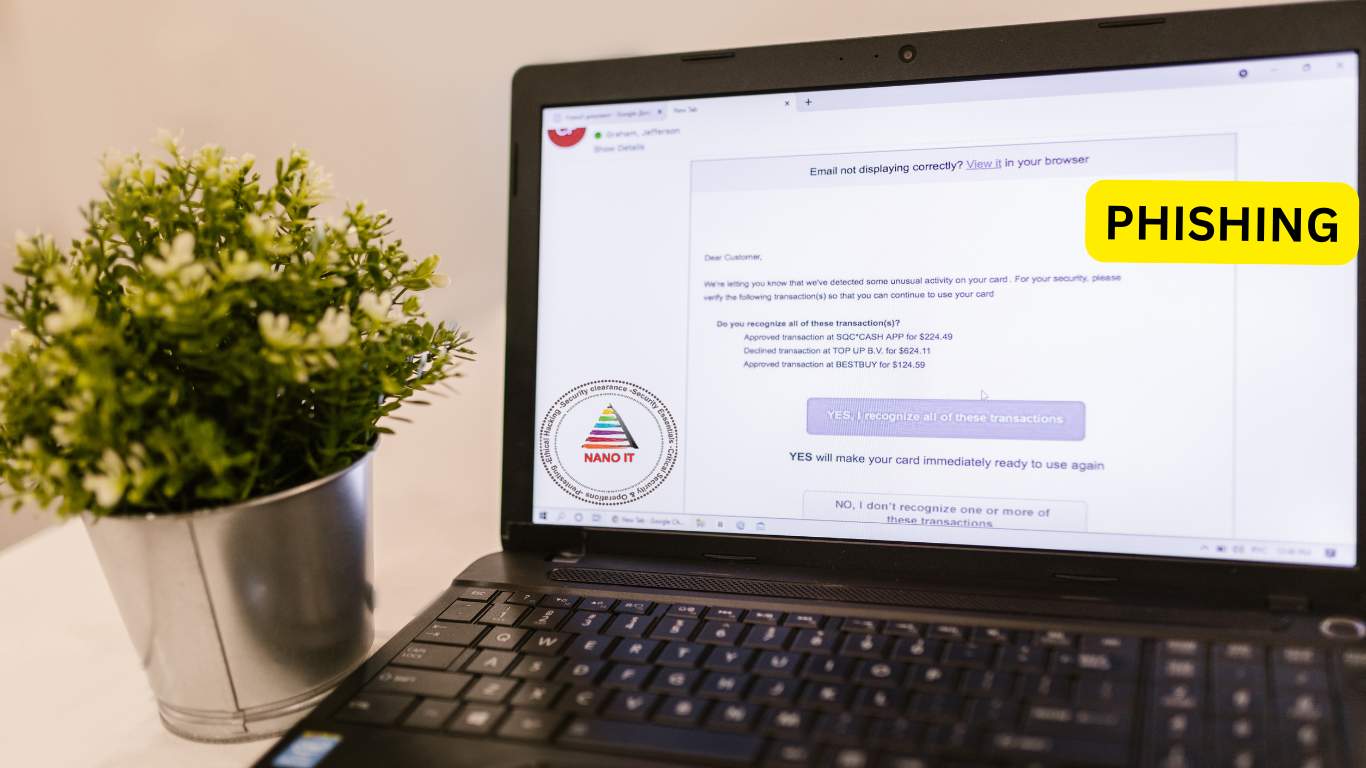

du phishing sophistiqué,

-

des malwares furtifs exploitant le comportement de l’utilisateur.

Pour faire face au niveau de pression actuel, une suite de sécurité complète est devenue indispensable.

Une protection efficace doit inclure :

-

🔍 Détection en temps réel basée sur le comportement

-

🌐 Filtrage web et anti-phishing

-

🔐 Modules anti-ransomware

-

🔥 Pare-feu renforcé

-

🧠 Surveillance des fuites de données

-

🌍 VPN intégré

-

🔑 Gestionnaire de mots de passe

-

👤 Protection de l’identité numérique

L’objectif n’est plus seulement de bloquer un virus, mais de couvrir toute la chaîne de risques, de la simple navigation aux paiements en ligne, avec une protection capable d’évoluer aussi vite que les attaques.

Comment bien choisir son antivirus en 2025 ?

Avant de comparer les marques, il est essentiel d’évaluer les critères suivants :

1. Prise en main

-

Ergonomie et clarté de l’interface

-

Disponibilité sur PC, Mac et mobile

-

Qualité du service client (réactivité, langues, canaux)

2. Modules de défense

-

Protection web et e-mails

-

Analyse des fichiers et des applications

-

Détection proactive et comportementale

3. Performances

-

Impact au démarrage du système

-

Gestion des ressources

-

Rapidité des analyses

-

Absence de conflits logiciels

4. Sécurité

-

Niveau de détection réel

-

Protection en temps réel

-

Mises à jour fréquentes des bases virales

-

Respect et gestion des données personnelles

5. Fonctions additionnelles

-

Contrôle parental

-

Protection webcam

-

VPN

-

Protection de l’identité

6. Prix

-

Rapport qualité/prix

-

Nombre d’appareils protégés

-

Services inclus ou facturés séparément

Classement des meilleurs antivirus en 2025

🏆 Les solutions les mieux notées

-

Bitdefender Total Security – ⭐ Meilleur rapport qualité/prix

-

Norton 360 Advanced – ⭐ Idéal pour les familles

-

Avast One – ⭐ Meilleure version gratuite

-

Surfshark One – ⭐ Sécurité polyvalente

-

F-Secure TOTAL – ⭐ Simplicité et efficacité

-

ESET Smart Security Premium – ⭐ Excellentes performances

-

McAfee Total Protection – ⭐ Prise en main intuitive

-

G Data Total Security

-

Avira Prime

-

Malwarebytes Premium

Ces solutions proposent, selon les versions :

-

protection multi-appareils,

-

applications mobiles (iOS & Android),

-

anti-phishing et anti-ransomware,

-

VPN, pare-feu, gestionnaire de mots de passe,

-

parfois contrôle parental et protection d’identité.

Cas réel : DroidLock, un ransomware Android nouvelle génération

Pour comprendre pourquoi les antivirus mobiles sont devenus indispensables, prenons un exemple concret : DroidLock.

Qu’est-ce que DroidLock ?

DroidLock est un malware Android de type ransomware, découvert par l’équipe zLabs de Zimperium, spécialiste mondial de la sécurité mobile et membre de la Google App Defense Alliance.

Contrairement aux ransomwares classiques, DroidLock ne chiffre pas les fichiers. Il :

-

verrouille totalement l’appareil,

-

modifie le PIN ou mot de passe,

-

affiche des overlays bloquants,

-

menace de supprimer les données.

Comment se propage-t-il ?

-

📩 Phishing via sites web malveillants

-

📦 Dropper multi-étapes (APK initial installant le payload)

-

📱 Faux écrans de mise à jour système

Capacités du malware

-

Vol de credentials via overlays phishing

-

Captures d’écran

-

Interception SMS et OTP

-

Accès aux contacts et notifications

-

Contrôle à distance (VNC)

-

Communication avec serveur C2 (15 commandes)

Impact

-

Compromission totale de l’appareil

-

Risques financiers directs

-

Espionnage discret

-

Menace réelle pour les entreprises en contexte BYOD

Conclusion : la sécurité n’est plus une option

DroidLock illustre une réalité inquiétante : les menaces mobiles deviennent aussi sophistiquées que celles ciblant les ordinateurs.

Même si certaines campagnes visent aujourd’hui des zones spécifiques (utilisateurs hispanophones, Android), leur potentiel d’expansion est élevé.

Les bonnes pratiques restent essentielles :

-

éviter les sources non officielles,

-

limiter les permissions sensibles,

-

activer Google Play Protect,

-

utiliser une solution antivirus complète et à jour.

👉 Pour les entreprises, la question du BYOD est désormais critique : un seul appareil personnel compromis peut devenir une porte d’entrée majeure vers le système d’information.

En 2026, un antivirus n’est plus un simple logiciel.

C’est un pilier stratégique de votre hygiène numérique.

Vous vous demandez si votre protection est réellement adaptée à votre activité ?

👉 Parlons-en avant qu’un incident ne le fasse à votre place.