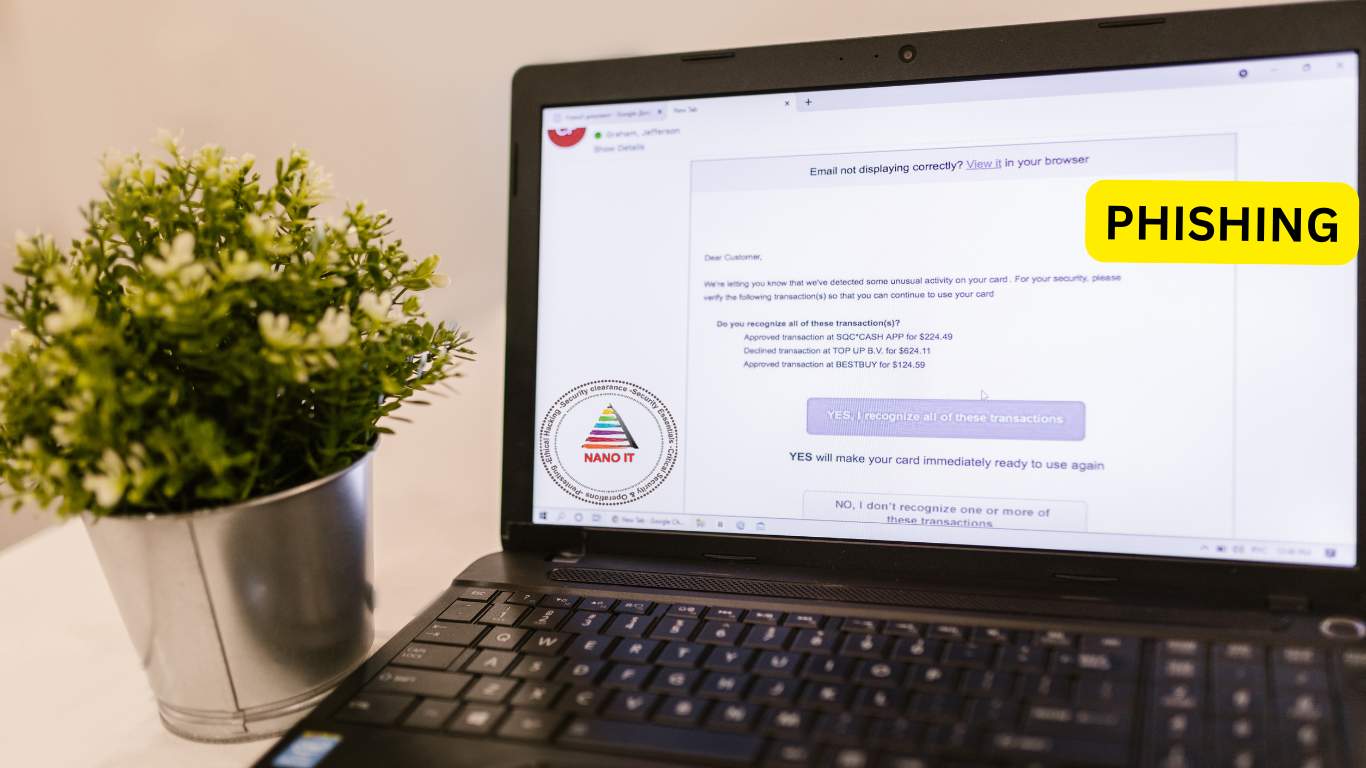

Phishing : l’arnaque qui peut coûter cher à votre entreprise

Les cybercriminels redoublent d’ingéniosité pour piéger les internautes via des campagnes de phishing de plus en plus sophistiquées. Ces attaques, qui visent à voler des données personnelles ou financières, se multiplient en Belgique et ailleurs. Les autorités et les experts en cybersécurité appellent à la plus grande vigilance.

Pour ceux qui se posent la question : Qu’est-ce que le phishing ?

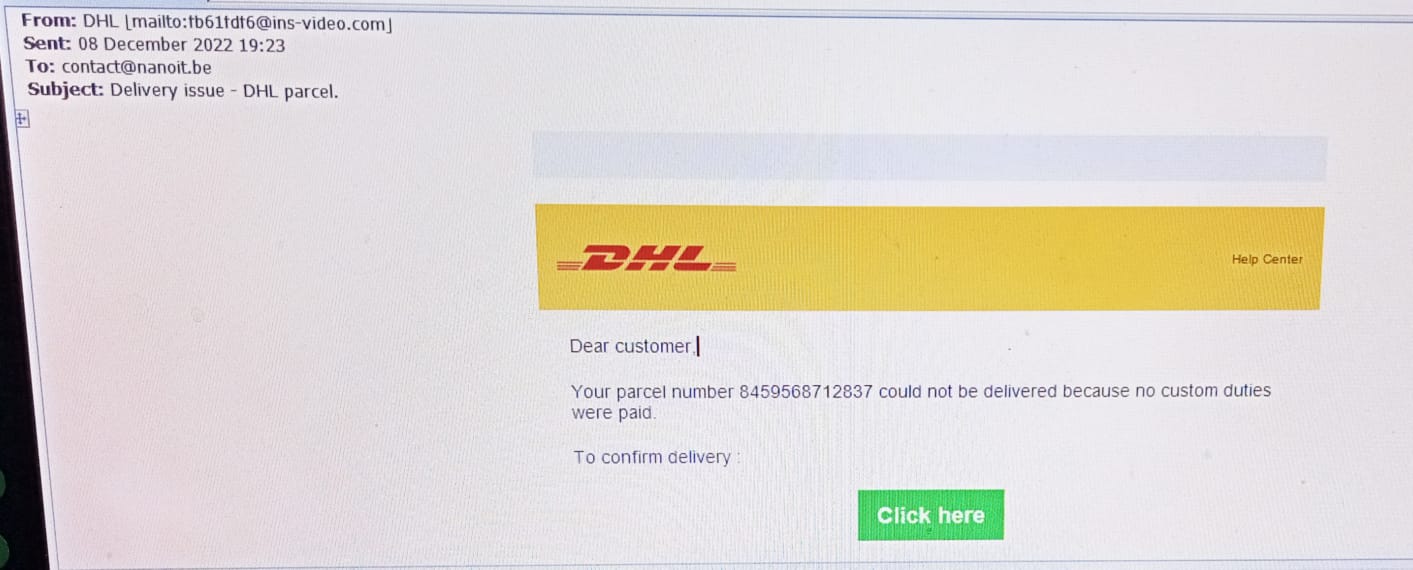

Le phishing (ou hameçonnage) est une technique frauduleuse utilisée par les cybercriminels pour obtenir des informations sensibles (mots de passe, numéros de carte bancaire, etc.) en se faisant passer pour un organisme de confiance. Ces attaques passent souvent par des e-mails, des SMS ou des appels téléphoniques.

Plusieurs cas récents en Belgique ont été rapportés par divers organismes publics :

SPF Finances (SPF.be) : Des e-mails frauduleux prétendant provenir du SPF Finances ont circulé, demandant aux destinataires de mettre à jour leurs informations fiscales via un lien malveillant. Le SPF rappelle qu’il ne demande jamais de données personnelles par e-mail.

Het Laatste Nieuws (hln.be) : Un article récent a alerté sur une vague de faux e-mails de banques belges, incitant les utilisateurs à cliquer sur des liens pour “sécuriser leur compte”. Ces liens redirigeaient vers des sites frauduleux.

Mutualité Chrétienne (mc.be) : La MC a signalé des tentatives de phishing où des escrocs se faisaient passer pour l’organisme, réclamant des paiements pour des “frais médicaux impayés”.

L’Echo et Le Libre : Ces médias ont également rapporté des cas de phishing ciblant les entreprises, avec des e-mails prétendant provenir de fournisseurs ou de partenaires commerciaux, demandant des virements urgents.

Comment se protéger ?

Soyez critique : Méfiez-vous des e-mails inhabituels ou inattendus, même s’ils semblent provenir d’une source fiable. Vérifiez l’adresse de l’expéditeur et les éventuelles fautes d’orthographe.

Ne cliquez pas sur les liens : Évitez de cliquer sur des liens ou de télécharger des pièces jointes dans des e-mails suspects. Si vous avez un doute, contactez directement l’organisme concerné via son site officiel.

Vérifiez les informations : Si vous recevez un message vous informant que vous avez gagné à une loterie en Espagne (alors que vous n’y avez jamais participé), il s’agit très probablement d’une arnaque.

Utilisez des outils de sécurité : Activez les filtres anti-spam de votre boîte mail et utilisez un antivirus à jour.

Que faire en cas de doute ou si vous êtes victime de phishing ?

- Si vous pensez avoir été victime de phishing, changez immédiatement vos mots de passe et contactez votre banque si des informations financières ont été compromises.

Signalez l’incident à Safeonweb, la plateforme belge de lutte contre la cybercriminalité. - Si vous avez utilisé l’ordinateur professionnel, signalez l’incident immédiatement au responsable IT.

La vigilance est votre meilleure arme contre le phishing. Restez attentifs, critiques et informés. Comme le rappelle la Mutualité Chrétienne : “Si vous n’avez pas joué à une loterie en Espagne, vous ne pouvez pas l’avoir gagnée !”

Sources :

SPF Finances (SPF.be)

Het Laatste Nieuws (hln.be)

Mutualité Chrétienne (mc.be)

L’Echo (lecho.be)

Le Libre (lelibre.com)